※記事内に商品プロモーションを含む場合があります

ブログをSSL化する為に取得したSSL証明書。

【関連】サイトSSL化の為、海外のサイトでSSL証明書を購入した

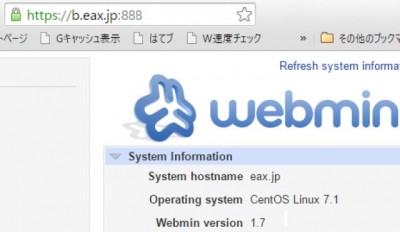

取得した証明書はb.eax.jpのみで有効なのでポート番号が違う

Webminでも使えるハズと思い、いろいろと試しました。

Webminとは

Linuxで動作するシステム管理ツール。

Web上で設定ファイルを編集したり、サービスの再起動が行えます。

SSLなどコピペが使いづらいですが、WebminはWebベースなので

使いやすいです。

長いファイルの場合はテキストエディタなどにコピペして編集したり

しています。

標準ではオレオレ証明書を使うWebmin

正確には自己署名証明書。

本来は自分の鍵(公開鍵)を送る時に第三者がお墨付きを与えるのが

SSL証明書です。

オレオレ証明書(自己署名証明書)の場合は自分の鍵に自分で

お墨付きを与えているので、信ぴょう性が薄いです。

ブラウザにはルート証明書が元々インストールされていて

正規の証明書であればルート証明書から辿れる様になっています。

最近、Chromeがオレオレ証明書への対応を厳しくしていて

接続する度に警告ページを挟んできます。

しばらく、アクセスしないと再度アクセスする時にエラーとなり

再度警告ページを挟んできます。

サーバ構築後の設定などの時に嫌気が差したのが

SSL証明書を取得した理由の1つです。

Comodo PositiveSSLをWebminで使う方法

標準ではPEM形式なのでSSHからコマンドで

CRT形式からPEMに変換しても、形式が違うとエラーになってダメだったので

探したら英語のサイトが出てきました。

【参考】How to set Comodo Positive SSL in Webmin(英語)

今回使用するのはこの3つのファイル

- ~.key(秘密鍵)

- ~.crt(証明書)

- ~.ca-bundle(中間証明書)

手順1、秘密鍵と証明書を結合

まず現在のプライベート鍵ファイル/etc/webmin/miniserv.pemを

miniserv.pem_OLDなどにリネームしておきます。

次に、新たにminiserv.pemを作成し

秘密鍵と証明書をテキストエディタなどで開き、miniserv.pemにコピーします。

コピー後、miniserv.pemはこうなっているはずです。

—–BEGIN RSA PRIVATE KEY—–

(秘密鍵本体)

—–END RSA PRIVATE KEY—–

—–BEGIN CERTIFICATE—–

(SSL証明書本体)

—–END CERTIFICATE—–

手順3、設定を追加

/etc/webmin/miniserv.confに以下の設定を追加します。

ssl_redirect=1

extracas=/~.ca-bundle

extracasで指定しているのは中間鍵ファイルです。

ssl_redirectは項目があるかもしれないので、

すでにある場合は元からある設定を削除して下さい。

Webmin再起動

設定の反映には、再起動が必要です。

私のサーバはCentOS7なのでsystemctl restart webmin.service

で再起動を行いました。

秘密鍵にパスフレーズを設定している場合は、

再起動時のパスフレーズの入力が必要です。

しかし、システムの再起動後はパスフレーズを入力出来ないので

セキュリティーレベルは下がりますが、パスフレーズを削除した秘密鍵を

利用するのも良いでしょう。

ちなみに秘密鍵のパスフレーズの削除は

openssl rsa -in server.key -out no-passphrase.key

で出来ます。